DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

Brute Force,即暴力(破解),是指黑客利用密码字典,使用穷举法猜解出用户口令,是现在最为广泛使用的攻击手法之一,如2014年轰动全国的12306“撞库”事件,实质就是暴力破解攻击

需要注意的是,DVWA 1.9的代码分为四种安全级别:Low,Medium,High,Impossible。初学者可以通过比较四种级别的代码,接触到一些PHP代码审计的内容。

下面将对四种级别的代码进行分析。

Low服务器端核心代码

if(isset($_GET[‘Login’])){ //Getusername $user=$_GET[‘username’]; //Getpassword $pass=$_GET[‘password’]; $pass=md5($pass); //Checkthedatabase $query=“SELECT*FROMusersWHEREuser=’$user’ANDpassword=’$pass’;”; $result=mysql_query($query)ordie(‘<pre>’.mysql_error().‘</pre>’); if($result&&mysql_num_rows($result)==1){ //Getusersdetails $avatar=mysql_result($result,0,“avatar”); //Loginsuccessful echo“<p>Welcometothepasswordprotectedarea{$user}</p>”; echo“<imgsrc=”{$avatar}“/>”; } else{ //Loginfailed echo“<pre><br/>Usernameand/orpasswordincorrect.</pre>”; } mysql_close(); }

可以看到,服务器只是验证了参数Login是否被设置(isset函数在php中用来检测变量是否设置,该函数返回的是布尔类型的值,即true/false),没有任何的防爆破机制,且对参数username、password没有做任何过滤,存在明显的sql注入漏洞

爆破利用burpsuite即可完成

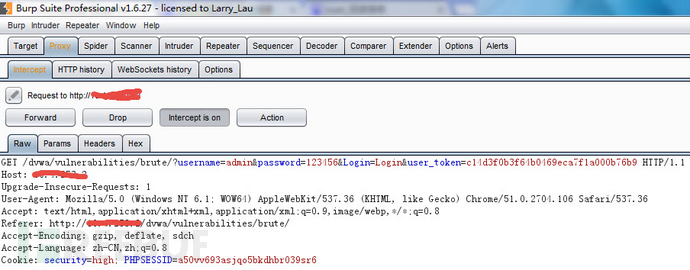

第一步抓包

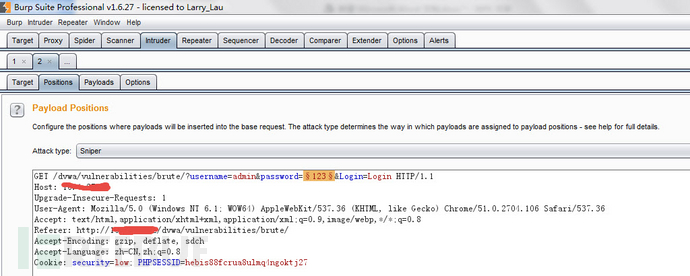

第二步,ctrl+I将包复制到intruder模块,因为要对password参数进行爆破,所以在password参数的内容两边加$

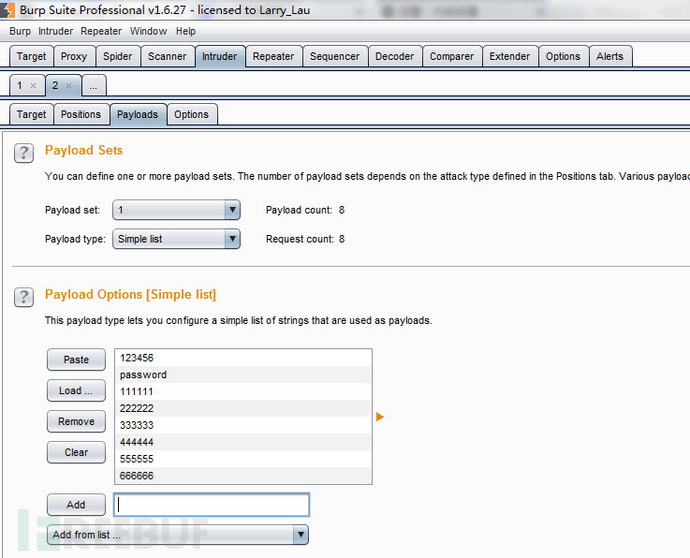

第三步选中Payloads,载入字典,点击Start attack进行爆破

最后,尝试在爆破结果中找到正确的密码,可以看到password的响应包长度(length)“与众不同”,可推测password为正确密码,手工验证

暂无评论内容